문제

Write-Up

moon.png 파일의 속성을 보면 비정상적인 데이터는 발견할 수 없다.

파일의 헤더 및 푸터 시그니처가 정상적인 PNG 파일의 시그니처인지 확인하기 위해 WinHex로 열어보면 푸터 시그니처가 PNG 파일의 시그니처가 아닌 것을 알 수 있다.

푸터 시그니처부분을 자세히 보면 flag.txt 라는 문자열이 존재하고 ZIP 파일의 시그니처도 확인할 수 있다. ZIP 파일의 헤더 및 푸터 시그니처는 다음과 같다.

해당 부분만 가져와 flag.zip 파일로 저장하면 flag.txt가 존재하는 것을 알 수 있고 flag.txt에 Flag가 있을 것이라고 생각하였으나 암호가 걸려 있었다..

암호를 해제하기 위해 Hex 값 등등 살펴보았으나 존재하지 않아, 이번 문제의 이름인 moon을 입력하였을 때 정상적으로 압축해제가 이루어진다.

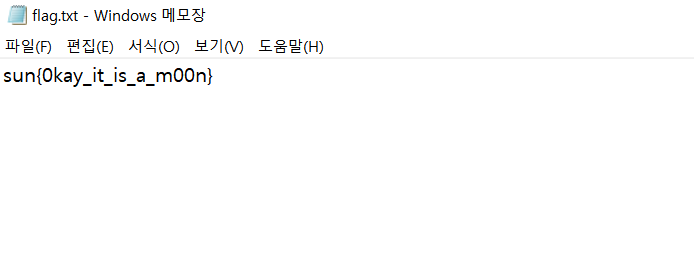

압축해제된 flag.txt 파일을 살펴보면 Flag 를 얻을 수 있다.

Flag

sun{0kay_it_is_a_m00n}

오류, 잘못된 점 또는 궁금한 점이 있으시다면 댓글 남겨주세요❗

Uploaded by N2T

'CTF > Forensic' 카테고리의 다른 글

| 이 파일에서 플래그를 찾아라! Write-Up (0) | 2023.01.27 |

|---|---|

| 플래그를 찾아라 Write-Up (0) | 2023.01.16 |

| Find Key(butterfly) Write-Up (0) | 2023.01.16 |

| 제 친구의 개가 바다에서… Write-up (0) | 2023.01.15 |